Sua Lista de Verificação de Proteção de Dados

Lista de Verificação de Proteção de Dados

Dados são a vida das empresas modernas que permitem que as organizações impulsionem a inovação. No entanto, com a crescente dependência dos dados, surge a necessidade de protegê-los de vários riscos, incluindo violações de dados, ciberataques, violações regulatórias, etc.

As organizações devem adotar uma abordagem proativa para a proteção de dados, a fim de salvaguardar informações sensíveis e manter a confiança dos clientes e partes interessadas. Neste artigo, você encontrará medidas robustas de proteção de dados organizadas em uma lista de verificação que ajudará sua organização a fortalecer suas práticas de proteção de dados.

1. Analise os Dados Coletados pela sua Empresa

O primeiro passo para proteger dados é conhecer todos os dados coletados pela sua empresa, de onde eles vêm, onde são armazenados e como são utilizados. Categorizar os dados que você coleta permite adotar uma abordagem baseada em riscos para a segurança de dados e priorizar seus esforços de acordo.

No entanto, isso seria impossível sem antes garantir visibilidade e clareza. Primeiro, garanta que nada passe despercebido; cada ponto de extremidade deve ser monitorado para evitar vazamentos. Em segundo lugar, você deve avaliar a necessidade de coletar cada tipo de dado. Essa transparência ajuda a evitar a coleta de informações excessivas, o que aumenta o risco de violações de dados.

2. Avalie os Requisitos de Conformidade Regulatória

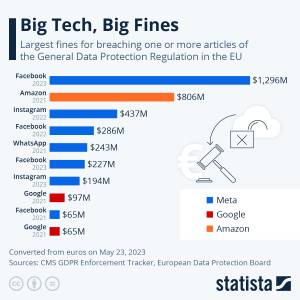

Mesmo que sua empresa esteja domiciliada em uma região onde não há uma clara regulamentação de proteção de dados, você pode ter certeza de que ela chegará em breve. Violar leis de proteção de dados pessoais acarreta sérias sanções legais e financeiras, das quais nem mesmo grandes empresas de tecnologia estão isentas.

- As melhores vitrolas Bluetooth, de acordo com especialistas em vinil

- Terceira versão beta pública do macOS Sonoma agora disponível

- O Google está usando IA para facilitar a programação multiplataform...

Fonte: Statista

Portanto, você deve identificar os requisitos de proteção de dados que são relevantes para sua empresa. Empresas que trabalham em diferentes países podem encontrar esse desafio, pois várias leis podem ser aplicáveis. Portanto, é importante estar informado sobre as últimas atualizações das obrigações de conformidade.

3. Designe um Responsável pela Proteção de Dados (RPD)

Além da sua equipe de segurança cibernética, um funcionário deve ser diretamente responsável por garantir a conformidade com a proteção de dados em toda a organização, especialmente fazendo cumprir a política de privacidade da empresa.

Em certos critérios, regulamentações como o GDPR exigem a nomeação de um RPD. No entanto, mesmo que seja opcional, você pode considerar nomear um consultor independente e imparcial que supervisionará a governança de proteção de dados na organização.

Ele deve ter expertise em privacidade de dados e práticas de segurança, além de um sólido conhecimento dos processos de negócios e especificidades da indústria.

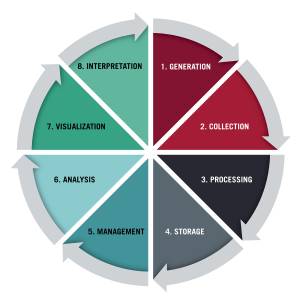

4. Monitore o Ciclo de Vida dos seus Dados

A proteção de dados não é uma atividade única. Em vez disso, os dados devem ser monitorados ao longo de seu ciclo de vida para garantir que sejam tratados de forma responsável e protegidos contra acesso não autorizado em todos os pontos.

Fonte: Harvard Business School

Esse processo contínuo e multifacetado requer vigilância, transparência e comprometimento com as melhores práticas de proteção de dados. Em última análise, o monitoramento em tempo real tem como objetivo garantir a segurança de todos os pontos de extremidade e evitar vazamentos.

5. Aprimore as Capacidades de Detecção

Você precisa de uma solução integrada e baseada em nuvem de detecção e resposta de dados que proteja dados sensíveis contra exposição indevida e previna qualquer tipo de perda de dados, monitorando os pontos de extremidade de forma inteligente em tempo real.

Ajuda a explorar análises comportamentais baseadas em IA para detectar anomalias e acionar automaticamente um fluxo de trabalho de resposta a incidentes devido a uma combinação de análise de conteúdo, conhecimento contextual e regras baseadas em política.

6. Crie uma Estrutura de Relato de Violação de Dados

O GDPR, por exemplo, exige que todas as violações de dados sejam oficialmente relatadas dentro de 72 horas. Independentemente de essa exigência se aplicar à sua organização ou não, todas as empresas devem ter uma hierarquia clara de relato de violação de dados para garantir uma resposta rápida e coordenada.

Por um lado, os critérios para relatar e classificar diferentes tipos de incidentes e seus níveis de gravidade devem ser estabelecidos e claros para todos. Também deve haver protocolos de comunicação explícitos para que os relatórios possam chegar às pessoas certas prontamente.

Em particular, as principais partes interessadas internas e externas que precisam ser informadas sobre uma violação de dados (dependendo de sua gravidade) devem estar bem informadas. Isso pode incluir a alta administração, equipe jurídica, relações públicas, autoridades regulatórias, pessoas afetadas pelos dados, etc. E todos devem conhecer seus papéis e responsabilidades em relação à violação.

7. Criar e Aplicar uma Política de Privacidade

Além da necessidade de cumprir regulamentações, ter sua própria política ajuda a estabelecer confiança do cliente. Se tornada pública, ela serve como uma declaração do compromisso da sua organização em proteger a privacidade e os dados pessoais de seus usuários e clientes.

No entanto, o que mais importa é a aplicação; uma política de privacidade deve ser aplicável e deve abranger componentes-chave, como coleta e uso de dados, mecanismos de consentimento, medidas de segurança de dados, direitos dos titulares de dados, política de cookies, treinamento de funcionários, etc.

8. Avaliar Regularmente os Riscos de Terceiros

Parceiros, fornecedores e terceiros são frequentemente fontes de vazamentos de dados, especialmente quando você não pode verificar se eles levam a proteção de dados tão a sério quanto você. Portanto, sem suposições, você deve avaliar regularmente as práticas de segurança de terceiros e os riscos para garantir que os dados que você compartilha com eles estejam em boas mãos.

Avaliar os riscos de terceiros é fundamental para a resposta a incidentes, continuidade dos negócios e recuperação de desastres. Portanto, todas as decisões relacionadas a obrigações contratuais devem ser baseadas em riscos.

9. Realizar Auditorias Regulares

Além do monitoramento contínuo, auditorias completas regulares garantem que as práticas de manipulação de dados da sua organização estejam alinhadas com as políticas internas e regulamentações externas. Elas têm o objetivo de avaliar objetivamente as medidas de proteção de dados e ajudar a identificar vulnerabilidades potenciais e áreas para melhorias. Algumas dicas para realizar uma auditoria incluem:

- Montar uma equipe de auditoria

- Elaborar um plano que inclua um cronograma, procedimentos e documentação

- Entrevistar pessoal-chave e revisar documentação relevante

- Avaliar medidas de segurança de dados

- Revisar registros de incidentes

- Avaliar treinamento e conscientização dos funcionários

- Identificar não conformidades e riscos

- Acompanhar e monitorar o progresso

Conclusão

À medida que os dados continuam a ser um ativo valioso e um potencial risco, garantir práticas robustas de proteção de dados não é apenas uma opção, mas um imperativo estratégico para todas as organizações. Ao seguir esta lista de verificação abrangente, sua organização pode fortalecer sua resiliência geral contra ameaças de dados e minimizar os riscos de violações.

Crédito da imagem destacada: Christina Wocintechchat; Pexels; Obrigado!